先月、

イベントでWordpressのWebサイト改竄をするためにWPScanを使い、

その場で使い方をググりながらクラックできたのはいいのですが、

どういう仕組みでこうなるの?

ってなったので、

とりあえず食らう側作ってログでも見てみるか。

ということで

さっさと作る。

OS:WindowsServer2012R2

Webサーバ:IIS

Wordpress:WordPress 4.2.4

作り方は(検索すれば出てくるので)書かないけど

OSテンプレートとWeb Platform Installerを使って10分ぐらいで構築。

終わったら捨てる環境で

めんどくさいので更新はしない。

Wiresharkをインストールして、

IISのログ設定して

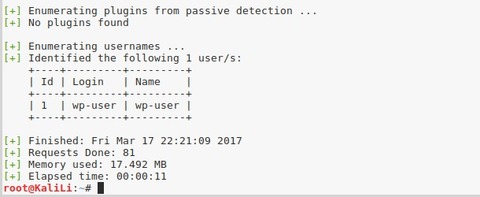

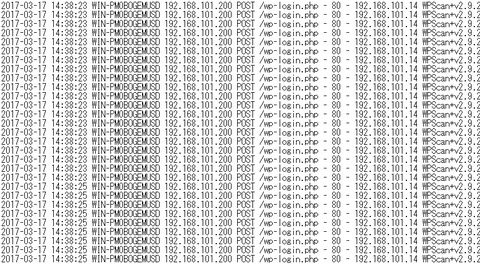

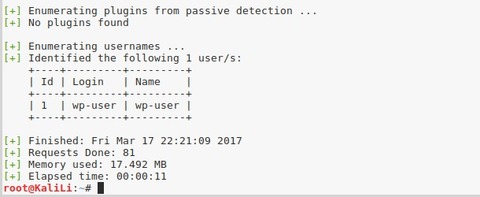

さっさとユーザスキャンを開始。

10秒ぐらいでユーザがバレる

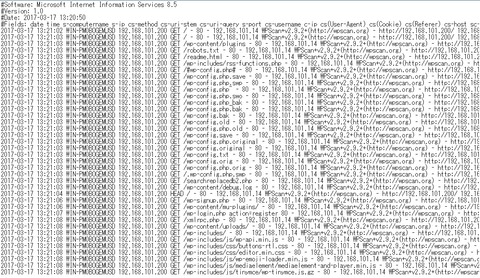

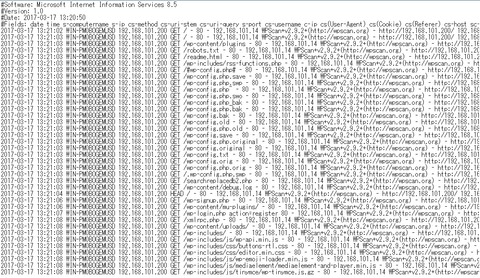

IISログを見てみる。

リクエストをたくさん送ってるのはわかった。

ただ、めんどくさいので後回し

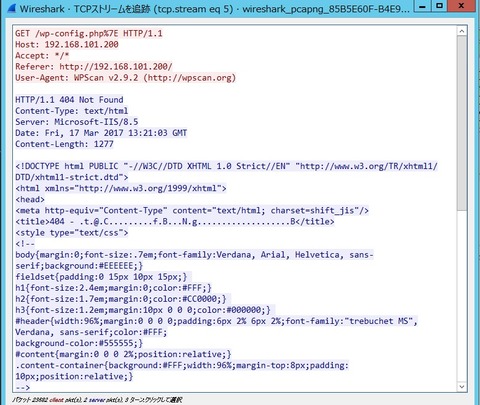

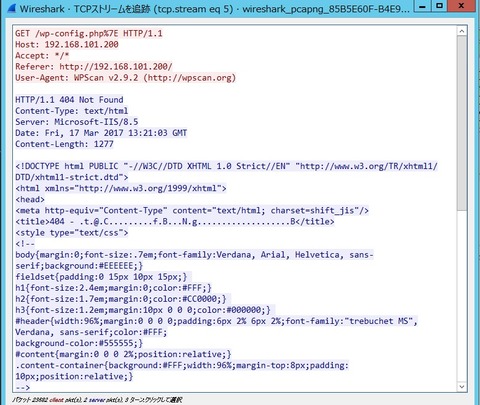

とりあえず

攻撃側のIPとhttpでフィルタして、

wp-userというユーザがバレたので、

その文字列がはいっているパケットを文字列検索。

ゲロってるところ発見。

ゲロっているパケットを

TCPストリームで開いて、

流れを見てみる。

GET /?author=1

のリクエストを送ると

ユーザ名が定義されているURLを案内してくれているっぽい

ちなみにこのページ

IISログを見てもauthor=1 ~ 10までリクエストを送ってる。

あとから調べるとWPscanのオプションでidどこからどこまでとか指定できるっぽい

author=3のTCPストリームを見てみたけど

ユーザー名は出てきていなかった。

他にもユーザを作成していたら出てきてたかも。

wordpressが自分でゲロっちゃってるので、

プラグインなどでの対策は必須なわけですね。

ちなみに

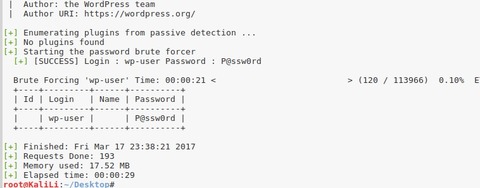

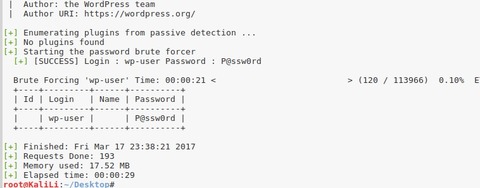

割れたユーザのパスワードクラック

21秒で割れているが、

これは自分のクラック用パスワードリストに100行目ぐらいに正解をいれているから。

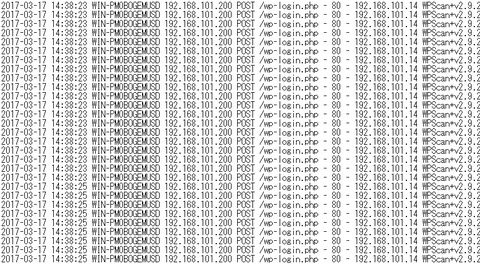

IISログを見てみると

そりゃそうだとは思っていたけど

やっぱりログインページに力技でアタック

(前半、ちょっと違うことごにょごにょやってたけど)

Wordpressは

ユーザ名はバレるの前提で、

パスワードは攻撃者がリストに持っていない

長くてランダムな文字列を設定し、

何回かログイン失敗したら5分間ログインできなくするなどの

セキュリティプラグインや

多要素認証を入れないとやばいようですね

イベントでWordpressのWebサイト改竄をするためにWPScanを使い、

その場で使い方をググりながらクラックできたのはいいのですが、

どういう仕組みでこうなるの?

ってなったので、

とりあえず食らう側作ってログでも見てみるか。

ということで

さっさと作る。

OS:WindowsServer2012R2

Webサーバ:IIS

Wordpress:WordPress 4.2.4

作り方は(検索すれば出てくるので)書かないけど

OSテンプレートとWeb Platform Installerを使って10分ぐらいで構築。

終わったら捨てる環境で

めんどくさいので更新はしない。

Wiresharkをインストールして、

IISのログ設定して

さっさとユーザスキャンを開始。

10秒ぐらいでユーザがバレる

IISログを見てみる。

リクエストをたくさん送ってるのはわかった。

ただ、めんどくさいので後回し

とりあえず

攻撃側のIPとhttpでフィルタして、

wp-userというユーザがバレたので、

その文字列がはいっているパケットを文字列検索。

ゲロってるところ発見。

ゲロっているパケットを

TCPストリームで開いて、

流れを見てみる。

GET /?author=1

のリクエストを送ると

ユーザ名が定義されているURLを案内してくれているっぽい

ちなみにこのページ

IISログを見てもauthor=1 ~ 10までリクエストを送ってる。

あとから調べるとWPscanのオプションでidどこからどこまでとか指定できるっぽい

author=3のTCPストリームを見てみたけど

ユーザー名は出てきていなかった。

他にもユーザを作成していたら出てきてたかも。

wordpressが自分でゲロっちゃってるので、

プラグインなどでの対策は必須なわけですね。

ちなみに

割れたユーザのパスワードクラック

21秒で割れているが、

これは自分のクラック用パスワードリストに100行目ぐらいに正解をいれているから。

IISログを見てみると

そりゃそうだとは思っていたけど

やっぱりログインページに力技でアタック

(前半、ちょっと違うことごにょごにょやってたけど)

Wordpressは

ユーザ名はバレるの前提で、

パスワードは攻撃者がリストに持っていない

長くてランダムな文字列を設定し、

何回かログイン失敗したら5分間ログインできなくするなどの

セキュリティプラグインや

多要素認証を入れないとやばいようですね