これの続き

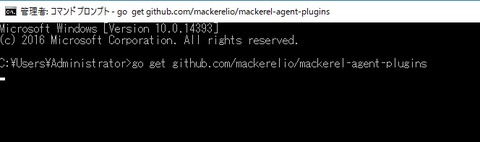

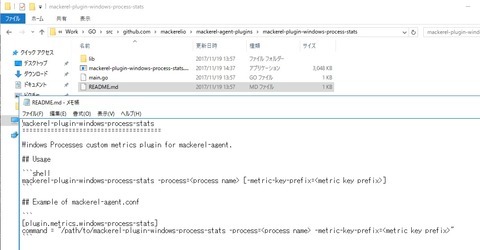

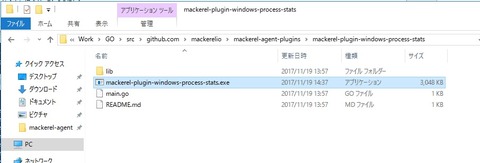

使いたいプラグインのディレクトリのパスに

コマンドプロンプトから移動

お目当てのプラグインのmain.goがあるところで

go build

コンパイルされたexeができる

とりあえず

アレなんでAgentのexeと同じところに置く

今度はcmdを監視してみる。

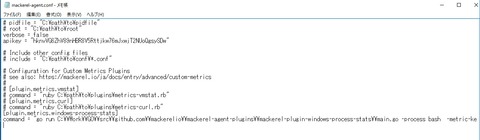

mackerel-agent.confに追記

[plugin.metrics.windows-process-stats-cmd]

command = "mackerel-plugin-windows-process-stats.exe -process cmd -metric-key-prefix=cmd"

そして

Agent再起動

cmdは3つ立ち上げていたので

3つの値が取れている

あとは監視したいWindowsにexeを配布して

mackerel-agent.confに定義するだけ

そうすればGOもGitも要らない

使いたいプラグインのディレクトリのパスに

コマンドプロンプトから移動

お目当てのプラグインのmain.goがあるところで

go build

コンパイルされたexeができる

とりあえず

アレなんでAgentのexeと同じところに置く

今度はcmdを監視してみる。

mackerel-agent.confに追記

[plugin.metrics.windows-process-stats-cmd]

command = "mackerel-plugin-windows-process-stats.exe -process cmd -metric-key-prefix=cmd"

そして

Agent再起動

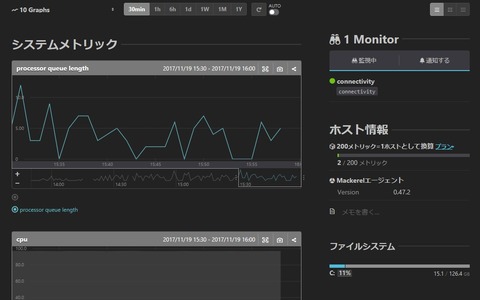

cmdは3つ立ち上げていたので

3つの値が取れている

あとは監視したいWindowsにexeを配布して

mackerel-agent.confに定義するだけ

そうすればGOもGitも要らない